Microsoft uvaja obvezno večfaktorsko preverjanje pristnosti za Azure

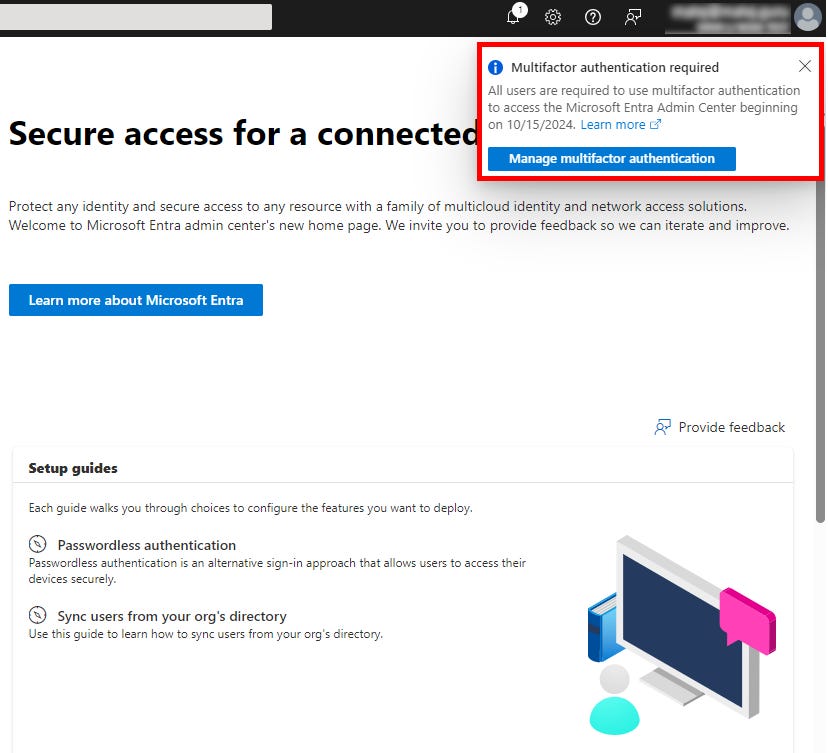

Z oktobrom 2024 Microsoft uvaja pomembne varnostne spremembe, ki lahko povzročijo težave, če nanje ne bomo dobro pripravljeni. Nekateri ste verjetno že opazili obvestilo ob prijavi v Microsoft Entra Admin Center ali Azure Portal:

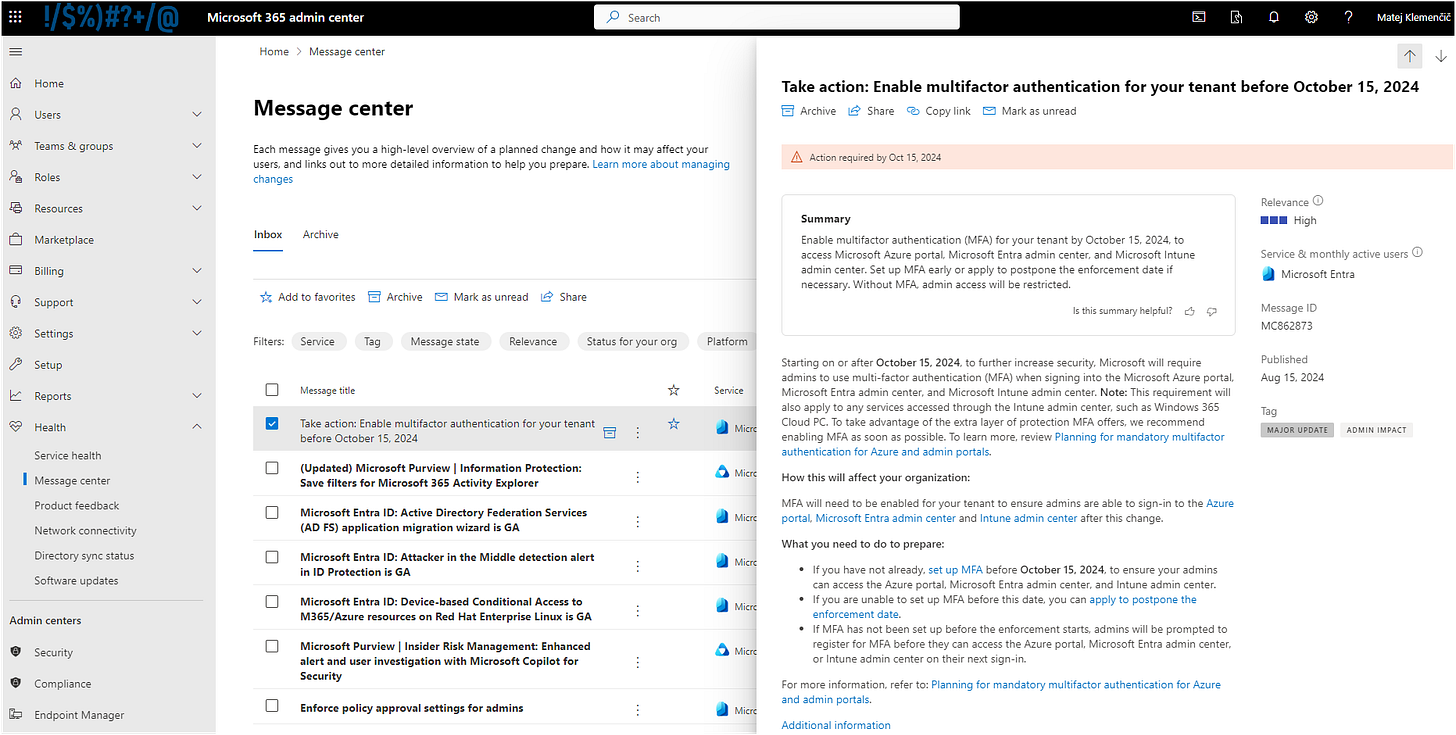

Podrobnosti o spremembi so dostopne tudi v Microsoft 365 Admin Center > Message Center:

Kaj se spreminja?

Nova sprememba bo zahtevala obvezno večfaktorsko preverjanje pristnosti (MFA) za vse uporabnike, ki dostopajo do naslednjih portalov:

Azure Portal

Microsoft Entra Admin Center

Microsoft Intune Admin Center

V prvi polovici leta 2025 se bo zahteva razširila še na:

Azure Command-Line Interface (Azure CLI)

Azure PowerShell

Azure mobile app

Infrastructure as Code (IaC) tools

Pomembno je poudariti, da bo MFA zahtevan za vse skrbnike storitev v Azure. Standardni uporabniki, ki dostopajo le do aplikacij, gostovanih znotraj Azure, ne bodo podvrženi tej zahtevi.

Kaj pa Workload Identities?

MFA ne bo zahtevan za tako imenovane Workload Identities, kot so Managed Identities in Service Principals, ki se uporabljajo predvsem za scenarije, kjer je potrebno avtenticirati aplikacije, storitve ali skripte brez potrebe po uporabniškem imenu in geslu. Če v te namene uporabljate uporabniške identitete, boste morali te procese posodobiti, saj ne bodo mogli zagotoviti večfaktorskega preverjanja pristnosti.

Kaj pa break glass oziroma emergency access računi?

Poseben izziv bodo tako imenovani break glass ali emergency access računi. To so računi, ki jih uporabimo, ko se nihče od drugih skrbnikov ne more več prijaviti v storitev, bodisi zaradi napačnega gesla, ne delovanja MFA storitve, človeške napake ali drugih nepričakovanih razlogov. Ti računi imajo običajno zelo dolgo geslo in so varno hranjeni ter uporabljeni le v izrednih primerih.

Ne pozabite redno preizkušati delovanja break-glass oziroma emergency access računov, da se prepričate o njihovi zanesljivosti.

Uvedba spremembe bo vplivala tudi na te račune, zato poskrbite, da boste zanje registrirali MFA metodo, s katero se boste lahko prijavili v enega izmed portalov, ko bo to potrebno.

Izjemno pomembno je, da ti računi še vedno ostanejo izvzeti iz vseh varnostnih politik, kjer se zahteva MFA, poznana lokacija ali naprava ter druge varnostne kontrole, saj je to ključnega pomena za zagotovitev dostopa v primeru nepričakovanih težav ali napak.

Kako pravilno uvesti MFA?

Najbolj priporočljiva metoda za aktivacijo MFA je uporaba pogojnih politik (Conditional Access Policies) v Microsoft Entra ID.

Če nimate zahtevane Microsoft Entra ID P1 licence, lahko uporabite možnosti Security Defaults ali per-user MFA, ki sta predvsem priporočljivi za manjše organizacije. Conditional Access Policies ponujajo večjo prilagodljivost in dodatno zaščito, kot je na primer blokiranje prijav iz nepoznanih naprav ali v primeru sumljivih prijav.

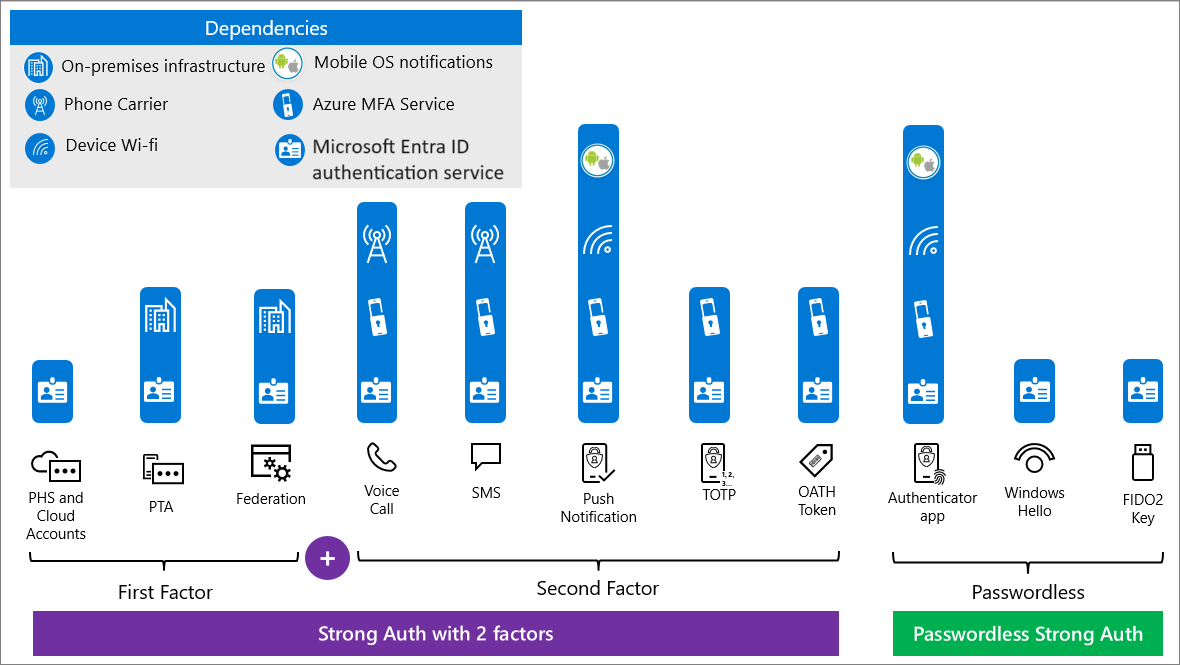

Podprte MFA metode v Microsoft Entra ID:

Microsoft Authenticator: uporabnikom omogoča potrditev prijave z mobilno aplikacijo prek obvestil, biometrike ali enkratnih gesel (OTP).

FIDO2 varnostni ključi: omogočajo prijavo brez uporabniškega imena in gesla z uporabo zunanjega USB ključa, tehnologije NFC ali drugih zunanjih varnostnih ključev, ki podpirajo FIDO standarde.

Digitalna potrdila: izdana s strani organizacije, shranjena na pametni kartici ali neposredno na napravi.

Passkey: novejša in vse bolj priljubljena metoda z uporabo Microsoft Authenticator aplikacije.

Manj varni SMS ali glasovni klici: kot alternativen način preverjanja.

Eksterne rešitve za MFA: pod določenimi pogoji.

Za zaščito break glass oziroma emergency access računov je priporočljiva uporaba FIDO2 varnostnih ključev ali digitalnih potrdil, saj imata najmanj odvisnosti od drugih servisov. FIDO2 in digitalna potrdila sta odvisna le od Microsoft Entra ID Authentication servisa.

Osebno priporočam uporabo dediciranih FIDO2 ključev, pri čemer je smiselno uporabiti dva ključa, kar zagotavlja dodatno zaščito v nepredvidenih situacijah, kot je na primer poškodba ključa.

Če niste pripravljeni...

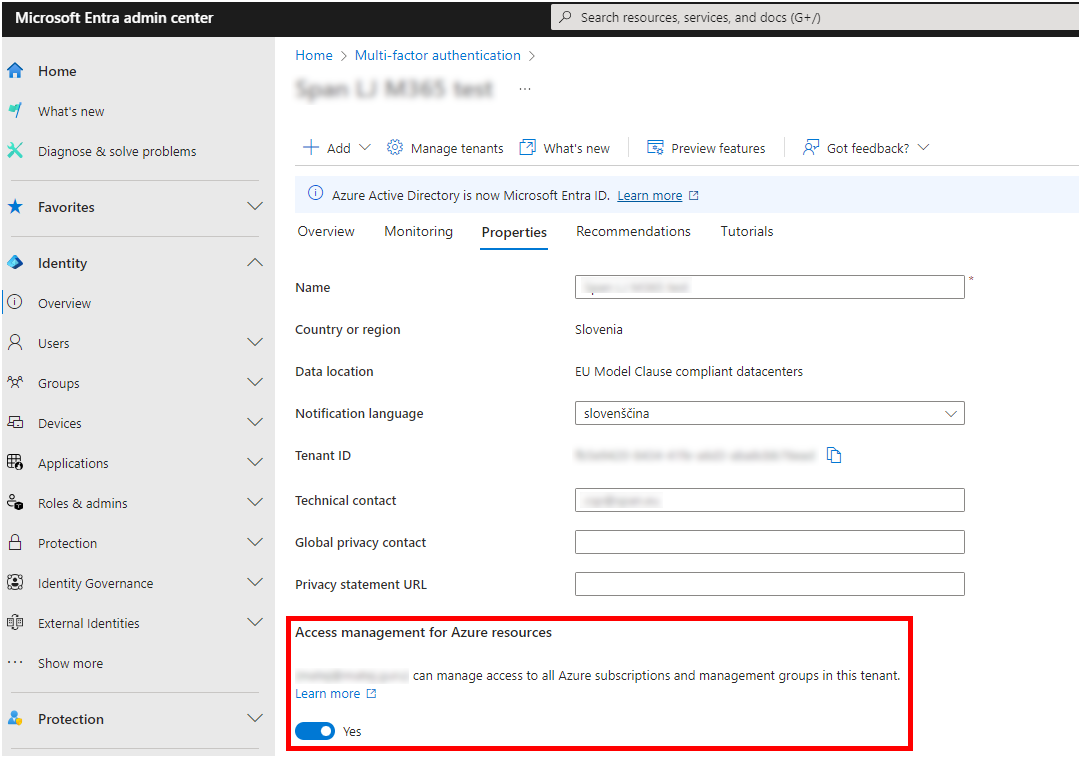

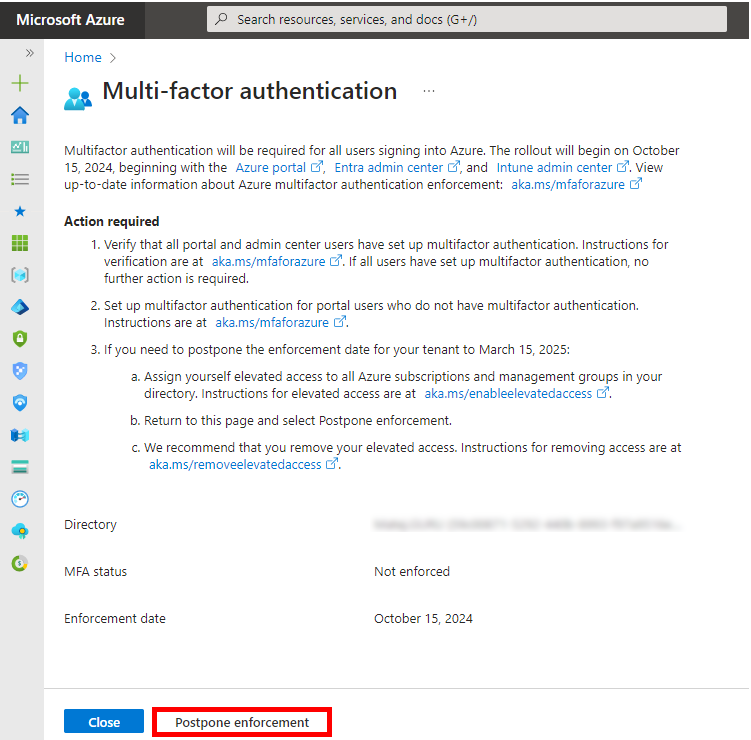

Če iz kakršnegakoli razloga ne boste uspeli urediti vsega potrebnega do roka, lahko spremembo pavzirate do 15. marca 2025. To storite tako, da se z vašim skrbniškim računom s pravicami Global Administrator prijavite v Microsoft Entra Admin Center in si dodelite povišane pravice:

Po odjavi in ponovni prijavi v Azure portalu (https://aka.ms/managemfaforazure) izberite možnost Postpone enforcement.

Menim, da je ta sprememba izjemno pomembna, saj je večfaktorsko preverjanje pristnosti ključna varnostna kontrola za zaščito identitet. Pri skrbniških računih je nujno, da ni nobenih izjem, ne glede na preteklo prakso.